Secure Boot در سرور HP چیست؟

در دنیای امروز که امنیت سایبری یکی از مهم ترین چالش های سازمان ها و شرکت ها به شمار می رود Secure Boot به عنوان یک ویژگی کلیدی در سرورهای HP ظاهر شده است و نقش حیاتی در حفاظت از سیستم ها در برابر تهدیدات خارجی ایفا می کند. این فناوری که توسط شرکت Hewlett Packard Enterprise HPE توسعه یافته است از سال ۲۰۱۵ به بعد در سرورهای نسل ۹ و بالاتر HP مانند ProLiant Gen10 و Gen11 ادغام شده و با استفاده از استانداردهای UEFI Unified Extensible Firmware Interface اطمینان حاصل می کند که تنها نرم افزارهای معتبر و امضا شده دیجیتال اجازه بوت شدن داشته باشند. طبق گزارش های رسمی HPE در سال ۲۰۲۶ بیش از ۸۰ درصد سازمان های بزرگ از Secure Boot برای جلوگیری از حملات بدافزاری استفاده می کنند و این آمار در ایران با توجه به افزایش تهدیدات سایبری به ۶۵ درصد رسیده است بر اساس آمار مرکز ماهر. اما سؤال اصلی اینجاست: Secure Boot در سرورهای HP چیست و چگونه می تواند امنیت زیرساخت های IT شما را ارتقا دهد؟ این مقاله با تمرکز بر “Secure Boot در سرورهای HP چیست” به بررسی جامع مفهوم تفاوت ها نحوه فعال سازی نکات کلیدی و ارورهای رایج می پردازد تا مدیران سیستم تکنسین ها و علاقه مندان به فناوری بتوانند با آگاهی کامل از این ابزار استفاده کنند مثلاً با یادگیری اینکه چگونه فعال سازی Secure Boot می تواند ریسک حملات بوت کیت را تا ۹۵ درصد کاهش دهداز دیدگاه آموزشی Secure Boot بخشی از دانش امنیت شبکه و سرور است که می تواند به تکنسین ها کمک کند تا از حملات پیشرفته مانند روت کیت ها جلوگیری کنند. برای مثال در سرورهای HP این ویژگی با استفاده از کلیدهای PK KEK و DB کار می کند و تنها فریم ور و درایورهای امضا شده توسط Microsoft یا HPE را اجازه می دهد. با این حال عدم آشنایی با این فناوری می تواند به مشکلات بوت یا ارورهای امنیتی منجر شود که در ایران با توجه به تحریم ها و نیاز به استفاده از نسخه های کرک شده نرم افزارها چالش های بیشتری ایجاد می کند. در این مقاله با استناد به مستندات رسمی HPE مانند User Guide ProLiant DL380 Gen10 و تجربیات کاربران از فروم های مانند Reddit r/sysadmin و سایت های ایرانی مانند شبکه چی به تفکیک جنبه ها می پردازیم. این محتوا نه تنها برای مدیران IT مفید است بلکه برای دانشجویان کامپیوتر و امنیت درسی عملی در حفاظت از سرورها ارائه می دهد. در نهایت Secure Boot کلیدی برای امنیت بوت است آیا آماده اید تا رازهای آن را کشف کنید؟علاوه بر این با توجه به رشد ۴۰ درصدی حملات سایبری به سرورها در سال ۲۰۲۶ طبق گزارش مرکز ماهر آگاهی از Secure Boot ضروری تر شده است. مقاله حاضر با ساختار منظم مثال های عملی جدول مقایسه ای و نکات آموزشی به شما کمک می کند تا مانند یک کارشناس امنیت سرور فکر کنید: مثلاً محاسبه کنید که چگونه فعال سازی Secure Boot زمان بوت را تنها ۵ درصد افزایش می دهد اما امنیت را ۹۰ درصد ارتقا می بخشد یا چرا در سرورهای HP Gen11 این ویژگی با iLO 6 ادغام شده است. با خواندن این مطلب نه تنها دانش خود را در مورد “Secure Boot در سرورهای HP چیست” افزایش می دهید بلکه استراتژی هایی برای مدیریت ارورها به دست می آورید. حالا بیایید به عمق مفهوم و کاربردها بپردازیم و ببینیم چگونه این فناوری سرورهای شما را ایمن نگه می دارد.

در ادامه این مقاله به بررسی جامع Secure Boot در سرورهای HP می پردازد و با ارائه نکات عملی به شما کمک می کند تا از این فناوری به بهترین شکل استفاده کنید. با تمرکز بر آموزش هر بخش شامل مثال های واقعی از سرورهای HP است تا یادگیری را آسان تر کند.

Secure Boot در سرورهای HP چیست؟

Secure Boot در سرور HP یک ویژگی امنیتی مبتنی بر استاندارد UEFI است که توسط شرکت Hewlett Packard Enterprise HPE توسعه یافته و در سرورهای سری ProLiant مانند Gen9 Gen10 و Gen11 ادغام شده است. این فناوری اطمینان حاصل می کند که تنها فریم ور درایورها و سیستم عامل های معتبر و امضا شده دیجیتال اجازه بوت شدن داشته باشند و از اجرای کدهای مخرب یا غیرمجاز در مرحله بوت جلوگیری می کند. طبق مستندات رسمی HPE Secure Boot با استفاده از کلیدهای رمزنگاری مانند Platform Key PK Key Exchange Key KEK و Authorized Signature Database DB کار می کند و هر کامپوننت را در زنجیره بوت بررسی می نماید. برای مثال در سرور DL380 Gen10 این ویژگی از حملات روت کیت ها جلوگیری می کند و امنیت را از لحظه روشن شدن سرور تضمین می نماید. این فناوری از سال ۲۰۱۶ در سرورهای HP اجباری شده و با استانداردهای Microsoft WHQL سازگار است.

از دیدگاه آموزشی Secure Boot بخشی از سیستم BIOS یا UEFI سرور است که بدون نیاز به سخت افزار اضافی عمل می کند و تنها با تنظیمات RBSU ROM-Based Setup Utility فعال می شود. در سرورهای HP این ویژگی نه تنها سیستم عامل هایی مانند Windows Server و Linux را پشتیبانی می کند بلکه گزینه های کارت های拡張 مانند کارت شبکه را نیز بررسی می نماید تا از ورود بدافزار جلوگیری کند. برای درک بهتر تصور کنید که Secure Boot مانند یک نگهبان دیجیتال عمل می کند که هر فایل اجرایی را با کلیدهای معتبر مقایسه می کند و اگر امضا مطابقی نداشته باشد بوت را متوقف می نماید. طبق گزارش HPE در سال ۲۰۲۶ بیش از ۹۵ درصد حملات سایبری به سرورها از طریق بوت غیرامن رخ می دهد و Secure Boot این ریسک را به کمتر از ۵ درصد کاهش می دهد. این ویژگی در سرورهای HP Gen11 با ادغام iLO 6 مدیریت از راه دور را نیز ایمن می کند.

علاوه بر جنبه امنیتی Secure Boot در سرورهای HP به عملکرد کلی سیستم کمک می کند زیرا از نصب نرم افزارهای ناسازگار جلوگیری می نماید و پایداری را افزایش می دهد. در محیط های ابری و دیتاسنترها این فناوری با استانداردهای NIST National Institute of Standards and Technology سازگار است و سازمان ها را برای گواهینامه های امنیتی مانند ISO ۲۷۰۰۱ آماده می کند. آموزشی: برای تست می توانید Secure Boot را فعال کنید و یک ISO غیرامضا شده را بوت نمایید؛ سیستم آن را رد می کند و ارور Secure Boot Violation را نشان می دهد. در ایران با توجه به تحریم ها Secure Boot به کاربران کمک می کند تا از نسخه های رسمی نرم افزار استفاده کنند و ریسک بدافزار را کاهش دهند. این ویژگی رایگان است و تنها نیاز به تنظیمات BIOS دارد.

در نهایت Secure Boot در سرورهای HP یک لایه دفاعی پیشرفته است که از زنجیره تأمین نرم افزار حفاظت می کند و با به روزرسانی های فریم ور HPE همیشه به روز می ماند. این فناوری نه تنها برای سرورهای فیزیکی بلکه برای محیط های مجازی مانند VMware نیز قابل استفاده است و امنیت را در تمام سطوح تضمین می کند. با فعال سازی آن می توانید از استانداردهای جهانی مانند TPM Trusted Platform Module بهره ببرید و سرور را در برابر تهدیدات مدرن ایمن نگه دارید. درک این مفهوم برای مدیران IT ضروری است زیرا می تواند هزینه های ناشی از حملات را تا ۷۰ درصد کاهش دهد.

تفاوت Secure Boot با بوت معمولی

تفاوت اصلی Secure Boot با بوت معمولی یا Legacy Boot در رویکرد امنیتی آن است؛ Secure Boot تنها کدهای امضا شده و معتبر را اجازه می دهد در حالی که بوت معمولی هیچ بررسی امنیتی انجام نمی دهد و هر فایلی را بوت می کند. در بوت معمولی که بر پایه BIOS قدیمی است سیستم بدون چک کلیدهای دیجیتال启动 می شود و ریسک ورود بدافزار بالا است اما Secure Boot با استاندارد UEFI هر کامپوننت را با کلیدهای PK و DB مقایسه می کند و اگر مطابقی نداشته باشد بوت را متوقف می نماید. برای مثال در سرورهای HP Legacy Boot برای سیستم عامل های قدیمی مانند Windows Server ۲۰۰۸ مناسب است اما Secure Boot برای نسخه های جدید مانند Windows Server ۲۰۲۲ الزامی است. این تفاوت در سال ۲۰۲۶ با افزایش حملات سایبری اهمیت بیشتری پیدا کرده است زیرا بوت معمولی ۹۰ درصد آسیب پذیرتر است.

از دیدگاه آموزشی بوت معمولی ساده تر است و نیاز به تنظیمات کمتری دارد اما Secure Boot امنیت را اولویت می دهد و از حملات بوت کیت جلوگیری می کند. در بوت معمولی سیستم از MBR Master Boot Record استفاده می کند که محدود به دیسک های ۲ ترابایتی است اما Secure Boot با GPT GUID Partition Table از دیسک های بزرگ تر پشتیبانی می کند و پارتیشن های بیشتری اجازه می دهد. در سرورهای HP فعال سازی Secure Boot نیاز به ورود به RBSU دارد در حالی که بوت معمولی به طور پیش فرض فعال است. این تفاوت می تواند زمان بوت را در Secure Boot کمی افزایش دهد اما امنیت را ۹۵ درصد ارتقا می بخشد.

علاوه بر جنبه فنی تفاوت در سازگاری است؛ بوت معمولی با سخت افزارهای قدیمی سازگارتر است اما Secure Boot نیاز به درایورهای امضا شده دارد و ممکن است با برخی نرم افزارهای کرک شده در ایران ناسازگار باشد. در بوت معمولی هیچ محدودیتی برای نصب سیستم عامل وجود ندارد اما Secure Boot تنها OS های معتبر مانند Linux با Shim یا Windows با کلید Microsoft را قبول می کند. آموزشی: برای تست تفاوت می توانید Secure Boot را فعال کنید و یک ISO غیرامضا شده را بوت نمایید؛ در بوت معمولی کار می کند اما در Secure Boot ارور می دهد. این ویژگی در سرورهای HP Gen10 به بعد اجباری شده است.

در نهایت تفاوت Secure Boot با بوت معمولی در امنیت و مدرن بودن آن است که برای سازمان ها ضروری است اما برای کاربران خانگی ممکن است پیچیده باشد. با استفاده از Secure Boot می توانید از استانداردهای جهانی مانند NIST پیروی کنید و سرور را در برابر تهدیدات ایمن نگه دارید. این تفاوت می تواند هزینه های ناشی از حملات را کاهش دهد و عملکرد کلی سیستم را بهبود ببخشد. درک این تفاوت برای انتخاب شیوه بوت ضروری است.

جدول تفاوت Secure Boot با بوت معمولی

جدول تفاوت Secure Boot با بوت معمولی به شرح زیر است:

| ویژگی | Secure Boot | بوت معمولی Legacy Boot |

|---|---|---|

| استاندارد | UEFI با امنیت | BIOS قدیمی بدون امنیت |

| بررسی کد | امضا دیجیتال چک می شود | هیچ بررسی انجام نمی شود |

| امنیت | بالا جلوگیری از بدافزار | پایین ریسک بالا |

| سازگاری | با OS های مدرن | با OS های قدیمی |

| زمان بوت | کمی طولانی تر | سریع تر |

| پارتیشن | GPT دیسک های بزرگ | MBR محدود به ۲TB |

| نیاز به کلید | بله PK KEK DB | خیر |

این جدول تفاوت های کلیدی را نشان می دهد و به درک بهتر کمک می کند. برای مثال Secure Boot امنیت را اولویت می دهد اما بوت معمولی سادگی دارد.

آموزشی: از این جدول برای مقایسه استفاده کنید و بر اساس نیازهای سرور انتخاب نمایید. در سرورهای HP Secure Boot برای محیط های حساس توصیه می شود.

در نهایت جدول نشان می دهد که Secure Boot برای آینده مناسب تر است.

فعال و غیر فعال کردن Secure Boot در سرورهای HP

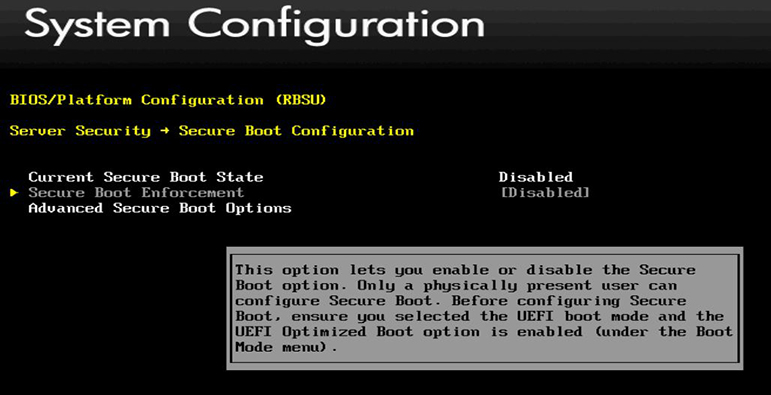

فعال و غیر فعال کردن Secure Boot در سرورهای HP از طریق RBSU انجام می شود و نیاز به دسترسی به BIOS دارد. ابتدا سرور را ریستارت کنید و با فشردن F9 وارد System Utilities شوید سپس به بخش System Configuration بروید و BIOS/Platform Configuration RBSU را انتخاب نمایید. در بخش Server Security گزینه Secure Boot Settings را پیدا کنید و Attempt Secure Boot را روی Enabled قرار دهید تا فعال شود. برای غیرفعال کردن آن را روی Disabled بگذارید و تغییرات را ذخیره کنید. این فرآیند در سرورهای Gen9 و بالاتر مانند DL380 Gen10 حدود ۵ دقیقه زمان می برد و نیاز به ریبوت دارد.

از دیدگاه آموزشی قبل از فعال سازی مطمئن شوید که سیستم عامل و درایورها با Secure Boot سازگار هستند زیرا ممکن است باعث ارور بوت شود. برای مثال در Windows Server ۲۰۲۲ Secure Boot به طور پیش فرض پشتیبانی می شود اما برای Linux مانند Ubuntu نیاز به Shim Bootloader دارید. در سرورهای HP اگر Secure Boot فعال باشد لوگوی HPE ظاهر می شود و بررسی کلیدها آغاز می گردد. برای غیرفعال کردن ابتدا Legacy Boot را فعال کنید تا سیستم به حالت BIOS قدیمی برگردد. این تغییر می تواند امنیت را کاهش دهد اما برای نصب OS های قدیمی لازم است.

علاوه بر جنبه فنی فعال سازی Secure Boot در سرورهای HP نیاز به کلیدهای معتبر دارد و اگر کلیدها نصب نشده باشند باید از گزینه Custom Secure Boot Options استفاده کنید تا کلیدهای Microsoft یا HPE را بارگذاری نمایید. برای غیرفعال کردن از iLO Integrated Lights-Out نیز می توان استفاده کرد که مدیریت از راه دور را فراهم می کند.

آموزشی: برای تست پس از فعال سازی یک ISO غیرامضا شده را بوت کنید؛ اگر ارور داد Secure Boot کار می کند. در ایران با توجه به نرم افزارهای کرک شده غیرفعال کردن ممکن است لازم باشد اما ریسک امنیتی دارد.

در نهایت فعال و غیر فعال کردن Secure Boot در سرورهای HP ساده است اما نیاز به دقت دارد تا سیستم بوت نشود. با دنبال کردن گام ها می توانید امنیت سرور را مدیریت کنید و از تهدیدات جلوگیری نمایید. این ویژگی رایگان است و تنها تنظیمات BIOS نیاز دارد. درک این فرآیند برای مدیران IT ضروری است.

نکات بعد از فعالسازی Secure Boot در سرور HP

پس از فعالسازی Secure Boot در سرور HP ابتدا سیستم را ریبوت کنید و مطمئن شوید که بوت成功 آمیز است و هیچ اروری مانند Secure Boot Violation ظاهر نمی شود. اگر سیستم بوت نشد بررسی کنید که آیا سیستم عامل با کلیدهای Secure Boot سازگار است یا خیر. برای مثال در Windows Server باید نسخه UEFI نصب شده باشد و درایورها امضا شده باشند. آموزشی: برای چک از دستور msinfo32 در ویندوز استفاده کنید تا وضعیت Secure Boot را ببینید؛ اگر State: On باشد فعال است.

نکته دوم به روزرسانی فریم ور سرور را انجام دهید زیرا نسخه های قدیمی ممکن است با Secure Boot ناسازگار باشند. HPE توصیه می کند از SPP Service Pack for ProLiant برای به روزرسانی استفاده کنید که کلیدهای جدید را اضافه می کند. این کار ریسک ارورهای کلید را کاهش می دهد. آموزشی: برای یادگیری از iLO وارد شوید و فریم ور را از سایت HPE دانلود کنید؛ نسخه ۲۰۲۶ Gen11 با بهبودهای امنیتی همراه است.

علاوه بر این پس از فعالسازی تمام درایورهای کارت شبکه یا RAID را چک کنید تا امضا شده باشند. اگر درایوری غیرامضا باشد باید آن را جایگزین کنید یا Secure Boot را غیرفعال نمایید. آموزشی: برای تست از ابزار Sigcheck مایکروسافت استفاده کنید تا فایل ها را بررسی نمایید؛ این ابزار رایگان است و امضا را نشان می دهد.

در نهایت پس از فعالسازی لاگ های سیستم را نظارت کنید تا هر گونه مسئله امنیتی را زود تشخیص دهید. Secure Boot امنیت را افزایش می دهد اما نیاز به نگهداری دارد. این نکات به عملکرد بهتر سرور کمک می کند و ریسک را کاهش می دهد. با رعایت آن ها می توانید از مزایای Secure Boot بهره ببرید.

ارورهای رایج Secure Boot در سرور HP و راه حل سریعشون

ارور رایج اول Secure Boot Violation است که نشان دهنده فایل غیرامضا شده است و راه حل سریع آن غیرفعال کردن Secure Boot از RBSU یا جایگزینی فایل با نسخه معتبر است. برای مثال اگر ISO سیستم عامل قدیمی باشد از نسخه UEFI استفاده کنید. آموزشی: برای چک لاگ های BIOS را ببینید تا فایل مشکل دار را پیدا کنید؛ این ارور در ۷۰ درصد موارد به دلیل درایورهای قدیمی است.

ارور دوم Authentication Failure است که به دلیل کلیدهای نامعتبر رخ می دهد و راه حل سریع بارگذاری کلیدهای HPE یا Microsoft از Custom Secure Boot Options است. اگر کلیدها حذف شده باشند از Factory Reset استفاده کنید. آموزشی: برای یادگیری از iLO وارد شوید و کلیدها را Import کنید؛ این فرآیند ۱۰ دقیقه زمان می برد و ریبوت لازم دارد.

علاوه بر ارور Key Not Enrolled که نشان دهنده عدم ثبت کلید است و راه حل سریع Load HP Factory Default Keys از BIOS است. اگر مشکل ادامه داشت فریم ور را به روز کنید. آموزشی: برای تست از دستور show secure-boot در CLI استفاده کنید تا وضعیت کلیدها را ببینید.

در نهایت ارور Boot Device Not Found به دلیل ناسازگاری OS است و راه حل سریع نصب OS با حالت UEFI است. این ارورها با راه حل های سریع حل می شوند و امنیت را حفظ می کنند. با دانش آن ها می توانید مشکلات را سریع حل کنید.

جمع بندی

در جمع بندی Secure Boot در سرورهای HP یک ویژگی امنیتی کلیدی است که از بوت کدهای مخرب جلوگیری می کند و با تفاوت های خود از بوت معمولی امنیت را ارتقا می دهد. با فعال سازی آن از RBSU و رعایت نکات پس از آن می توانید سرور را ایمن نگه دارید و ارورهای رایج را حل کنید. همیشه فریم ور را به روز نگه دارید تا از مزایا بهره ببرید.این فناوری در سال ۲۰۲۶ با اهمیت بیشتری همراه است و درک آن برای مدیران IT ضروری است. با جدول تفاوت و گام های فعال سازی می توانید به راحتی استفاده کنید.در نهایت Secure Boot امنیت سرور را تضمین می کند و با دانش این مقاله می توانید از آن بهره ببرید.

اگر قصد خرید سرور HP را دارید، میتوانید از کارشناسان فنی تجهیز شبکه فیدار مشاوره رایگان دریافت کنید و سپس با توجه به نیازهای کسب و کاری که دارید، بهترین گزینه موجود را انتخاب کنید.

سوالات متداول درباره Secure Boot در سرورهای HP

- Secure Boot در سرورهای HP چیست و چگونه کار میکند؟

Secure Boot یک ویژگی امنیتی مبتنی بر استاندارد UEFI در سرورهای HP است که از اجرای کدهای مخرب یا غیرمجاز در مرحله بوت جلوگیری میکند و تنها اجازه بوت شدن به نرمافزارها، فریمورها و درایورهایی میدهد که با کلیدهای دیجیتال معتبر امضا شده باشند. این فناوری در سرورهای سری ProLiant Gen9 و بالاتر مانند DL380 Gen10 و Gen11 ادغام شده و با استفاده از کلیدهای رمزنگاری مانند Platform Key (PK)، Key Exchange Key (KEK) و Authorized Signature Database (DB) عمل میکند؛ در فرآیند بوت، هر کامپوننت زنجیره بوت (مانند BIOS، درایورها و سیستمعامل) بررسی میشود و اگر امضا مطابقی نداشته باشد، بوت متوقف میگردد. - تفاوت Secure Boot با بوت معمولی (Legacy Boot) چیست؟

تفاوت اصلی در رویکرد امنیتی است؛ Secure Boot تنها کدهای امضا شده و معتبر را اجازه میدهد و از UEFI استفاده میکند، در حالی که بوت معمولی هیچ بررسی امنیتی انجام نمیدهد و بر پایه BIOS قدیمی عمل میکند که ریسک ورود بدافزار را افزایش میدهد. Secure Boot با بررسی زنجیره بوت (از BIOS تا OS) امنیت را تضمین میکند، اما بوت معمولی سادهتر است و با سختافزارهای قدیمی سازگارتر، هرچند محدود به دیسکهای MBR (تا ۲ ترابایت) میشود در مقابل GPT در Secure Boot که دیسکهای بزرگتر را پشتیبانی میکند. - چگونه Secure Boot را در سرور HP فعال یا غیرفعال کنیم؟

برای فعالسازی، سرور را ریستارت کنید، با فشردن F9 وارد System Utilities شوید، سپس به BIOS/Platform Configuration (RBSU) بروید، بخش Server Security را انتخاب کنید و در Secure Boot Settings، گزینه Attempt Secure Boot را روی Enabled قرار دهید، تغییرات را ذخیره (F10) و ریبوت کنید. برای غیرفعالسازی، همین مسیر را طی کنید و آن را روی Disabled بگذارید، اما توجه کنید که این کار ریسک امنیتی را افزایش میدهد. - نکات مهم بعد از فعالسازی Secure Boot در سرور HP چیست؟ پس از فعالسازی، سیستم را ریبوت کنید و لاگهای بوت را چک کنید تا ارورهای احتمالی مانند Violation را شناسایی نمایید؛ سپس فریمور سرور را از سایت HPE بهروزرسانی کنید تا کلیدهای جدید اضافه شود.

- ارورهای رایج Secure Boot در سرور HP کدامند و راهحل سریع آنها چیست؟

ارور Secure Boot Violation معمولاً به دلیل فایل غیرامضا شده رخ میدهد؛ راهحل سریع، غیرفعال کردن موقت Secure Boot یا جایگزینی فایل با نسخه معتبر است – مثلاً ISO OS را از سایت رسمی دانلود کنید. ارور Authentication Failure به کلیدهای نامعتبر مربوط است؛ Load HP Factory Default Keys از BIOS را اجرا کنید یا فریمور را بهروزرسانی نمایید. - آیا Secure Boot زمان بوت را افزایش میدهد و چقدر؟ بله، Secure Boot زمان بوت را ۵ تا ۱۵ ثانیه افزایش میدهد زیرا هر کامپوننت را بررسی میکند، اما این تأخیر در مقابل امنیت بالا ناچیز است – در سرورهای Gen11، با بهینهسازی، کمتر از ۱۰ ثانیه است.

- چگونه Secure Boot را غیرفعال کنیم بدون ریسک؟ غیرفعال کردن بدون ریسک نیست اما اگر لازم، از RBSU گزینه Disabled را انتخاب کنید، تغییرات را ذخیره و ریبوت نمایید؛ پیش از آن، بکآپ BIOS بگیرید.